La Oficina Federal para la Seguridad de la Información (BSI) anunció que había bloqueado la comunicación entre los 30,000 dispositivos infectados con el malware BadBox y los servidores de comando y control (C2). Todos los dispositivos se encontraban en Alemania y utilizaban versiones obsoletas de Android.

“La Oficina Federal para la Seguridad de la Información (BSI) ha bloqueado ahora la comunicación entre el malware y el ordenador en hasta 30,000 dispositivos de este tipo en Alemania. BadBox y los perpetradores. Lo que todos estos dispositivos tienen en común es que utilizan versiones antiguas de Android y fueron entregados con malware preinstalado”, señala el comunicado publicado por el BSI.

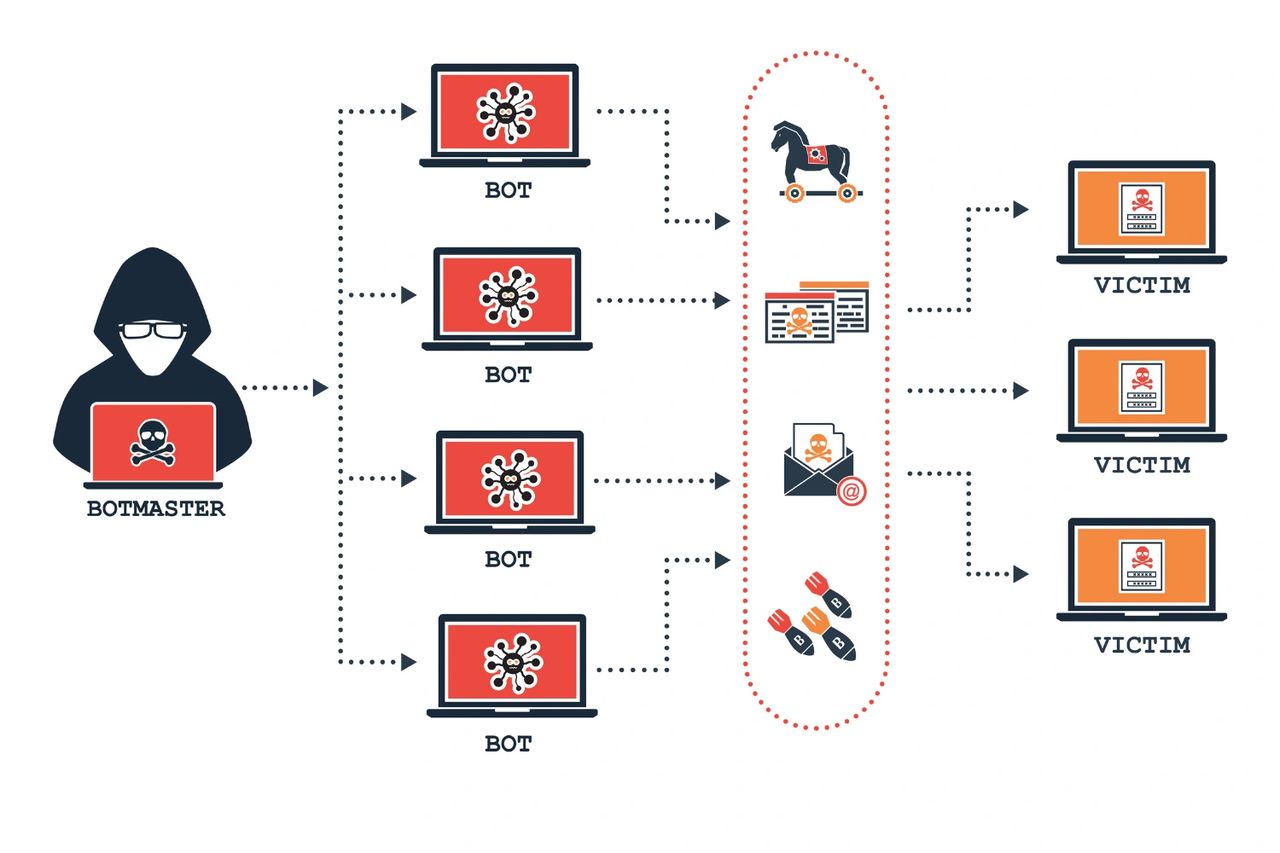

Técnicamente, las autoridades llevaron a cabo un proceso de “sinkholing” de la botnet, una operación que consiste en redirigir el tráfico de los dispositivos infectados. Este tráfico, que normalmente se dirigiría al servidor C2 del atacante, es redirigido a un servidor controlado o “sumidero” (sinkhole) administrado por investigadores de seguridad o fuerzas del orden. Este proceso aísla el malware e impide que ejecute comandos o robe información.

El malware BadBox, preinstalado en los dispositivos, crea cuentas de correo electrónico y mensajería para difundir desinformación. Además, el bot realiza fraudes publicitarios al acceder a sitios web en segundo plano y opera como un proxy residencial, compartiendo la conexión a internet del usuario para actividades delictivas. Esto puede vincular la dirección IP del usuario a actividades ilegales. BadBox también puede descargar cargas adicionales de malware, lo que amplifica los riesgos para los usuarios.

El BSI instruyó a todos los proveedores de internet del país con más de 100,000 suscriptores a colaborar en las operaciones de sinkholing.

Los consumidores cuyos dispositivos pueden ser identificados como infectados suelen ser informados por sus proveedores de telecomunicaciones sobre la sospecha de una infección de malware en su red, basada en su dirección IP, continúa el comunicado. El contenido exacto de esta información puede variar según el proveedor. Dado que, en este caso específico, los productos son a menudo idénticos pero se venden bajo diferentes nombres y descripciones, el BSI no puede nombrar productos específicos

Los consumidores cuyos dispositivos pueden ser identificados como infectados suelen ser informados por sus proveedores de telecomunicaciones sobre la sospecha de una infección de malware en su red, basada en su dirección IP, continúa el comunicado. El contenido exacto de esta información puede variar según el proveedor. Dado que, en este caso específico, los productos son a menudo idénticos pero se venden bajo diferentes nombres y descripciones, el BSI no puede nombrar productos específicos

En octubre de 2023, investigadores de ciberseguridad de Human Security descubrieron una red global de productos de consumo, denominada BADBOX, que incluía puertas traseras instaladas en el firmware y distribuidas a través de una cadena de suministro de hardware comprometida.

Los expertos informaron que al menos 74,000 dispositivos móviles Android, tablets y cajas de TV conectadas en todo el mundo fueron vendidos con firmware manipulado.